Mise à jour : avril 2019.

Une version « brochure » de l’article est désormais disponible. Voir en bas de la page.

Guide (non-exhaustif) des bonnes pratiques face à la surveillance numérique

——————

——————

Nos téléphones, ordinateurs et internet de manière générale sont devenus pratiquement incontournables dans nos luttes. Comme n’importe quels outils, ils sont à double-tranchant et peuvent s’avérer dangereux quand ils ne sont ni suffisamment connus, ni utilisés correctement.

Il ne s’agit pas de tomber dans une forme de paranoïa, mais de prendre conscience qu’on offre beaucoup d’informations nous concernant en utilisant ces outils, et que ces infos peuvent être conservées très longtemps ensuite. Ce qui nous paraît anodin ou qui ne pose pas de problème de légalité aujourd’hui pourrait en poser demain.

(Pour approfondir la question du « Je n’ai rien à cacher », on vous propose ces quelques pistes :

– Deux conférences sur la thématique https://ldn-fai.net/je-nai-rien-a-cacher/

https://ldn-fai.net/liberer-internet-sexe-alcool-et-vie-privee/

– Le film Nothing to Hide et le site

Nous ne rédigeons pas cette page en spécialistes, donc des erreurs peuvent s’y glisser. Par ailleurs il n’existe aucune solution parfaite pour se protéger totalement de la surveillance numérique, à part… ne pas utiliser du tout internet ou le téléphone !

Si on souhaite quand même les utiliser, on peut au moins essayer d’adopter quelques bonnes pratiques.

Renseignez vous par vous même sur les outils qu’on vous propose, ne serait-ce que parce que les choses évoluent assez rapidement dans ce domaine. Les logiciels et applications nécessitent d’être mis à jour, de nouvelles menaces peuvent apparaître ainsi que de nouveaux outils pour s’en défendre.

On va construire cette rubrique progressivement et on espère pouvoir vous donner des informations plus complètes sur ce sujet au fil du temps. Une bonne manière de participer à l’amélioration de cette rubrique serait de nous faire part de vos remarques, questions et des astuces que vous utilisez pour vous protéger.

En attendant, voici quelques outils très simples à utiliser qui peuvent vous aider à protéger votre vie privé et votre anonymat sur vos ordinateurs et votre téléphone.

Pour ceux et celles qui veulent approfondir la question, ou qui veulent tout comprendre depuis les bases de l’informatique, on recommande le Guide d’autodéfense numérique disponible ici : https://guide.boum.org/. On peut y trouver la version numérique et gratuite du guide ou commander une version papier (qui est également disponible dans la bibliothèque du Centre Culturel Libertaire, rue de Colmar à Lille).

Tous les outils que l’on propose sur cette page sont libres et gratuits. Libre au sens des « logiciels libres », c’est à dire que, pour les connaisseur-euse-s, on peut avoir accès au code source du logiciel, le vérifier et l’améliorer. Dans l’immédiat cela ne va pas être notre but ici… mais le fait que le logiciel puisse être vérifié par tous et toutes augmente la confiance que l’on peut lui accorder.

Conseils de bases

-

Attention à ce que vous publiez sur Facebook. La plupart du temps, votre compte est ouvert avec vos vrais noms et prénoms. Tout le monde y a accès, Facebook n’est pas particulièrement à cheval sur la protection de la vie privée de ses utilisateurs et utilisatrices – vraiment pas, puisqu’ils en font commerce – et n’hésitera pas à transmettre vos informations systématiquement à la Police. Par ailleurs, et ça c’est déjà vérifié, s’en remettre uniquement à Facebook pour s’organiser, c’est aussi prendre le risque de voir Facebook fermer la page ou le groupe… Non, vraiment, Facebook n’a pas de Gilet Jaune !

Il existe des alternatives, comme noblogs (qui héberge notre site) ou blackblogs par exemple.

Ces alternatives sont plus axées sur de la publication d’articles et d’infos que sur de la discussion. Il existe cependant le site samedi.pm, qui peut permettre d’échanger avec d’autres gilets jaunes (avec réseaujaune) et d’avoir accès à différentes ressources sans passer par Facebook etc…

-

Faites attention à ne pas relier vos comptes à une adresse mail personnelle ou à votre numéro de téléphone qui permettraient évidemment de vous identifier.

-

Ne publiez jamais de photos qui pourraient incriminer quelqu’un ! Floutez systématiquement les visages et ne prenez pas de photos des personnes agissantes ! Même en floutant les visages, les flics peuvent utiliser d’autres éléments, comme les vêtements, pour identifier des personnes.

- Nettoyez les métadonnées : plusieurs manières de le faire, notamment avec outil https://metadata.systemli.org/ mais aussi Obscuracam sur smartphone et avec Tails sur ordinateur. (On en reparle plus bas.)

-

Utilisez Tor pour naviguer sur le web (on vous explique ça juste en dessous!)

-

Ne donnez pas d’informations compromettantes par sms ou par mail (des noms, des détails ou des récits qui risquent de vous incriminer, vous ou quelqu’un d’autre).

-

Utilisez des applications et des comptes sécurisés. (On reparle de ces deux sujets dans la suite de l’article).

Le téléphone

Prendre son téléphone en manif, action ou réu de préparation, c’est pratique pour retrouver les ami.e.s mais si on se fait interpeller, on est susceptible de filer pas mal d’infos… C’est dont prendre un risque pour soi et pour les autres. De plus, même sans se faire choper, il peut permettre de prouver que vous étiez bien présent.e à tel endroit à telle heure. Et l’éteindre ne suffit pas, la police peut utiliser ça comme un élément de suspicion à charge. Inversement s’il reste tranquillement allumé à la maison, ça peut laisser penser que vous aussi… À vous de voir !

Quand on reçoit des sms dont on se dit qu’ils pourraient poser des problèmes à la personne qui vous l’a relayé, on le supprime après avoir pris connaissance de l’info. Pas la peine de tout garder éternellement !

Attention à vos sms, c’est vraiment le type d’échange le moins sécurisé qui soit. Potentiellement, les flics sont capables de savoir exactement qui envoie quoi à qui. (ça ne veut pas dire qu’ils en ont forcément besoin tous le temps ou qu’ils espionnent absolument tout, ça veut dire qu’ils le peuvent.)

Pour éviter qu’on puisse intercepter et lire vos messages, utilisez et faites utiliser les applications qui permettent de crypter vos messages tels que Signal et Silence.

Silence remplace votre application sms par défaut. Vous l’utilisez de la même manière sauf que les messages sont cryptés lorsque vous échangez avec un autre utilisateur de Silence.

C’est à dire que si les messages sont interceptés – ce qui est possible soit directement en manifestation soit par demande au fournisseur d’accès téléphonique – il ne sera pas possible d’en lire le contenu. De plus si vous mettez un mot de passe pour l’application Silence, on ne pourra pas lire vos messages si vous perdez votre téléphone.

Signal est un équivalent libre, sécurisé et chiffré d’applications comme Whatsapp’, Telegram, etc.. (qui ne sont pas des applications libres). Cette application vous permettra notamment de vous organiser en groupes de discussions ou de diffusions sécurisés. Cette application est de plus en plus utilisée.

Comme les autres applications citées ci dessus, elle implique d’allumer les données de son téléphone pour l’envoi de messages sécurisés. La principale différence, c’est que Signal est un logiciel libre et réellement gratuit, il ne gagne pas d’argent en collectant vos données et le code source de l’application est accessible, ce qui signifie qu’on peut verifier que Signal fait bien ce qu’il prétend faire.

Un intérêt supplémentaire de Signal, est que si les flics font une requête auprès du fournisseur téléphonique, on ne pourra pas savoir avec qui vous avez échangé des messages ni quand. (C’est possible avec des sms classiques et donc avec Silence)

Ce genre d’information peut permettre de définir votre réseau social et potentiellement de voir des pics d’activités ou au contraire des baisses (sous entendant une préparation d’action et la réalisation de l’action).

Silence et Signal se ressemblent mais sont complémentaires et gagnent à être utilisées ensemble. Silence en messagerie sms par défaut, Signal pour gérer les messages multimédia, les conversations de groupe… Attention du coup à ne pas désigner Signal comme application sms par défaut!

Pour que les échanges soient sécurisés et chiffrés de « bout en bout », il faut que les deux correspondant.e.s utilisent ces applications.

C’est pourquoi il faut non seulement les utiliser mais surtout les faire utiliser !

Vous pourrez également configurer un mot de passe pour ouvrir l’application, ou envoyer (et recevoir) des messages éphèmeres, de sorte que même si votre téléphone est saisi, il n’y aura rien à y trouver.

Enfin, plus ludique, vous pouvez également vous procurer l’application Obscuracam, qui permet soit à partir de photos que vous avez pris, soit à partir de photo que vous prenez directement depuis l’appli, de flouter automatiquement les visages (avec différentes options très simples) et de nettoyer les métadonnées (voir plus haut) de votre photo pour pouvoir la publier rapidement.

Si vous souhaitez « nettoyer » le métadonées d’un document déjà existant, vous pouvez auusi le faire facilement dans Tails (qui ne limite pas à cette utilisation mais possède bien d’autres avantages – voir plus bas) ou avec cet outil en ligne : https://metadata.systemli.org/

Pour l’ordinateur

Naviguer sur internet

Pour vous rendre sur internet, vous utilisez un « navigateur », les plus courants sont Firefox (Mozilla), Google Chrome ou Internet Explorer (Edge). On ne s’en rend pas forcément compte, mais naviguer sur le web, c’est aussi (et surtout) laisser un certain nombre de traces, des données, qui font la joie et la fortune des « géants du web », notamment de Facebook et Google.

(Pour approfondir cette question et se protéger des géants du web il y a des explications et des tutos par la :https://antipub.org/se-defendre/internet/)

Ces informations concernent votre identité, votre localisation et vos activités en ligne mais peuvent aussi permettre à une personne mal-intentionnée, à un gouvernement et à sa police d’apprendre des tas de choses sur vous et vos proches, votre réseau et vos activités militantes… bref on gagnerait tous et toutes à se défendre un minimum contre ces curieu.ses.x.

Une alternative : Le réseau Tor

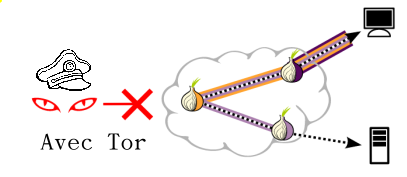

Tor se présente lui aussi comme un navigateur, le Tor Browser, qui ressemble fort à Firefox (c’en est une version modfiée), et qui va vous permettre d’accéder aux pages web que vous voulez visiter par l’intermédiaire du réseau Tor.

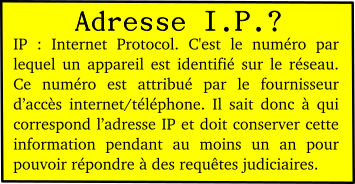

Quand vous lancez le navigateur Tor Browser, il configure un circuit de trois « noeuds » qui sont autant d’intermédiaires entre votre ordinateur et la page que vous visitez. Ces intermédiaires permettent d’éviter qu’une personne (un flic par exemple) ne puisse faire le lien entre les deux informations : vous – c’est à dire une adresse IP – et le site visité – ou ce que vous y publiez.

Tor permet également de contourner les censures : le site auquel vous vous connectez ne connaît que le dernier des trois nœuds (les intermédiaires entre vous et lui), du coup il suffit que le dernier nœud soit situé dans un pays qui ne censure pas le site. (Il est possible de renouveler les nœuds -le circuit- jusqu’à obtenir l’accès au site voulu.)

Pour avoir plus d’infos sur Tor :

Une petite illustration de la manière dont cela fonctionne avec le flyer Tor et https (lien vers un fichier .pdf) sur le site https://nos-oignons.net

Le guide Tor, proposé par le site Anonymous-France

Installer et configurer Tor, par le guide d’autodéfense numérique dont on vous a parlé en introduction

Et bien sûr, le site de Tor-project.

Installer et utiliser le navigateur Tor, c’est très simple et c’est rapide ! C’est une première étape très importante !

Précisons tout de même que, si vous vous connectez sur un compte Facebook à votre nom et qui contient toutes vos informations personnelles, forcément, on saura que c’est vous !

Deuxième précision, les sites internet ont une obligation légale de conserver les adresses IP des utilisateurs et utilisatrices qui se sont connectées. La durée est variable, elle est d’un an en France. Du coup si vous vous êtes déjà connecté.e à un compte sans passer par Tor, considérez qu’on peut le relier à vous.

Utiliser une messagerie sécurisée

Profitez d’avoir utilisé Tor pour vous créer une messagerie sécurisée.

Le plus simple, c’est Protonmail. Les mails sont automatiquement chiffrés vers les autres utilisateurs et utilisatrices de Proton, donc aucun problèmes! Pour les autres, on vous indique une petite manip toute simple ici.

Prenez soin d’utiliser un pseudo auquel on ne pourra pas vous relier trop facilement et que vous n’avez jamais utilisé.

Attention, quand vous utilisez une boite mail sécurisée, c’est uniquement le contenu des mails qui est chiffré et non les objets ou les pièces jointes. Pour échanger les fichiers, mieux vaut passer par un intermédiaire comme Framadrop et n’envoyer que l’adresse du lien dans le contenu du mail (chiffré lui). [Sur Framadrop vous pouvez choisir la durée pendant laquelle votre lien restera actif ou décider de le supprimer après le premier téléchargement par exemple.]

Pour aller plus loin, vous pouvez utiliser Riseup qui est un hébergeur militant. Vous serez alors amener à chiffrer vos messages vous-mêmes, ce qui offre une meilleure protection. Pour ce faire Tails (voir plus bas) propose à nouveau des outils qui facilitent la démarche.

Deux liens (francophones) qui vous expliquerons tout ça :

https://securityinabox.org/fr/guide/thunderbird/windows/

https://riseup.net/fr/security/message-security

Un système d’exploitation alternatif : Tails

Tails c’est déjà le degré au dessus. « Tails », est l’acronyme de The Amnesic Incognito Live System : tout un programme !

Tails, c’est un système d’exploitation, comme Windows, Mac ou Linux, sauf que vous ne l’installez pas directement sur l’ordinateur mais sur une clé Usb. (C’est ce que l’on appelle un sytème « live »).

Une fois l’installation effectuée sur la clé, vous branchez simplement la clé, et quand vous allumez l’ordinateur, il démarre sur Tails.

Vous vaquez à vos occupations, vous éteignez l’ordinateur, retirez la clé et redémarrez l’ordinateur : pour lui, il ne s’est rien passé. Vous pouvez redémarrer normalement sur votre système habituel, il n’en conservera pas de trace. En toute logique, Tails fonctionne par défaut avec Tor – présenté ci-dessus.

Encore une fois, il n’y a pas de solution parfaite en elle-même, vous laisserez tout de même des traces sur internet en utilisant Tor, mais elles seront beaucoup plus difficiles à relier avec votre identité – et toujours à condition de rester vigilant.e sur vos activités, vos mots de passe, pseudos etc… Voilà pourquoi Tails est « amnésique » et vous « incognito » !

Tails contient directement tout un tas de logiciels qui le rendent très complet pour un usage courant (Traitement de textes, messageries, navigateur web, logiciels de graphismes, de traitement audio, de montage vidéo etc.) ainsi que pour aller plus loin dans la protection de sa vie privée et/ou de ses activités politiques.

On ne va pas plus rentrer dans les détails ici mais le site internet de Tails est plutôt bien fait et fournit pas mal d’explications : du téléchargement du fichier sur le site jusqu’à des réglages plus avancés et une présentation de chacun des logiciels fournis.

Précisons simplement que Tails contient également un logiciel, Mat, qui permet d’effacer en toute simplicité les métadonnées contenues dans vos fichier (voir plus haut pour les métadonnées). Ce qui est très recommandé, voire obligatoire, avant de publier un document.

Tails reste assez simple d’utilisation, après un petit temps d’adaptation pour les personnes moins à l’aise avec l’informatique. C’est un peu plus compliqué et plus long que Tor à installer, mais ça reste largement faisable et accessible !

Le site de Tails (en français).

—————————————————–

Une version brochure de l’article, mise en page et un peu raccourcie/simplifiée est désormais disponible pour faciliter la diffusion des informartions les plus importantes.

La version brochure en pdf – Il suffit de l’imprimer en mode recto-verso (vérifiez quand même l’ordre des pages, ça doit être comme ci-dessous).